해외 직구족 겨냥 악성코드 '주의'… 화물 운송장 위장

-

기사 스크랩

-

공유

-

댓글

-

클린뷰

-

프린트

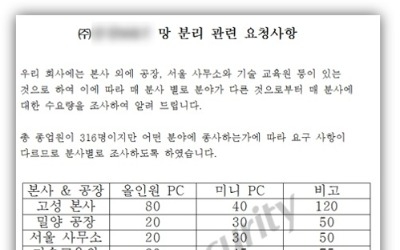

보안업체 안랩은 최근 해상 화물 운송장 메일로 위장한 악성코드가 발견됐다고 5일 밝혔다.

공격자는 송장·명세서·구매 안내서 등으로 메일을 위장했고, 첨부 파일명에는 국내 해운물류 기업의 선박 명칭을 사용해 사용자가 의심 없이 파일을 실행하도록 유도했다.

첨부 파일을 실행하면 정보 탈취형 악성코드인 '로키봇(Lokibot)'이 설치된다.

로키봇은 PC 내 메일·웹 브라우저·패스워드 관리 프로그램의 사용자 정보를 수집하고, 이용자 몰래 해커가 원격 조종하는 C&C(명령제어)서버로 탈취한 정보를 전송한다.

안랩은 피해를 예방하기 위해 ▲ 출처가 불분명한 메일의 첨부 파일 실행금지 ▲ 백신 최신버전 유지 및 실시간 감시 기능 실행 ▲ 파일 실행 전 최신 버전 백신으로 검사 등 기본 보안 수칙을 지켜야 한다고 당부했다.

안랩 ASEC대응팀 박태환 팀장은 "이번 악성코드는 직구 등 해외 거래 사용자를 노린 것으로 추정된다"며 "사용자는 언제나 자신이 타깃이 될 수 있다는 점을 염두에 두고, 평소에 보안 수칙을 실천해야 한다"고 말했다.

/연합뉴스

![K팝 업계에도 '친환경' 바람…폐기물 되는 앨범은 '골칫거리' [연계소문]](https://img.hankyung.com/photo/202206/99.27464274.3.jpg)