통일부가 작성한 해명자료처럼 둔갑한 스피어 피싱(작살형 피싱) 공격 정황이 포착돼 주의가 요구된다.

23일 보안 전문기업 이스트시큐리티의 시큐리티대응센터(ESRC) 블로그에 따르면 통일부가 배포한 보도자료 해명자료처럼 둔갑한 스피어 피싱 공격 정황이 전날 포착됐다.

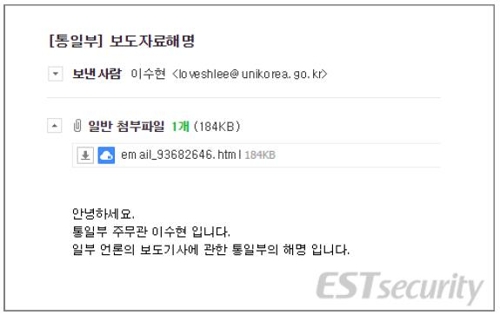

공격자는 '[통일부] 보도자료해명' 제목으로 이메일을 작성했으며, 발신자 이메일 주소도 통일부 소속처럼 위장하고 있다.

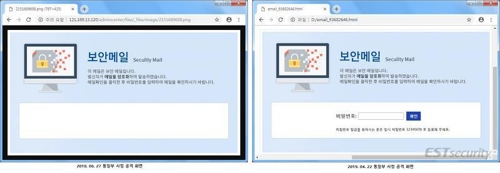

이번 지능형지속위협(APT) 공격은 크롬 브라우저에서는 로그인이 정상적으로 진행되지 않는 것처럼 위장한 후 인터넷 익스플로러(IE) 브라우저로 실행하도록 유도한다.

IE 브라우저에서 임의의 비밀번호를 입력 후 확인 버튼을 클릭하면 실제 통일부 웹 사이트로 접속해 특정 화면을 불러온다.

이후 구글 드라이브의 특정 주소로 접속해 암호화된 파일을 다운로드하고 RIFF(Resource Interchange File Format) 형식으로 위장한 암호화된 쉘코드를 등록해 은밀한 공격을 수행한다.

최종 페이로드(Payload) 파일은 pCloud 서비스를 통해 감염자 정보를 전송한다.

이 공격은 작년 6~7월 발견된 금성121 그룹의 남북이산가족찾기 전수조사 사칭 이메일 사례와 일치했다.

북한 당국의 지원을 받는 것으로 관측되는 해킹조직 금성121은 스카크러프트(카스퍼스키랩), 레드 아이즈(안랩), APT37(파이어아이), 그룹123(탈로스) 등 다양한 이름으로 불리며, 최신 보안 취약점을 이용해 국내 대북단체와 국방 분야 관계자들을 공격해왔다.

ESRC는 국내외 APT 공격과 관련한 추가 침해지표(IoC)와 분석, 대응 목적의 악성코드 데이터를 위협 대응 솔루션 '쓰렛 인사이드(Threat Inside)' 서비스를 통해 지속적으로 제공하고 있다고 설명했다.