반복되는 北 해킹…이번엔 통일부 직원 사칭 메일

-

기사 스크랩

-

공유

-

댓글

-

클린뷰

-

프린트

통일부 사무관 위장해 "첨부파일 받아라"

배후에 北 연계 조직 '탈륨' 지목

배후에 北 연계 조직 '탈륨' 지목

이스트시큐리티는 “통일부 직원의 업무 메일을 사칭한 지능형지속위협(APT)가 발견됐다”고 13일 밝혔다. 국내 대북 분야 종사자들이 타깃에 올랐다.

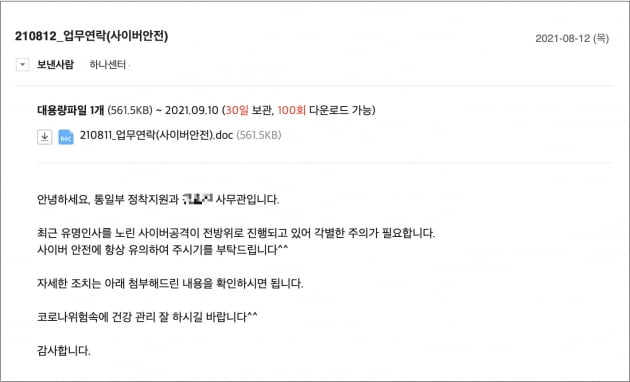

악성 이메일을 보낸 해커는 “통일부 정착지원과 사무관입니다”라고 자신을 소개하며, “최근 유명 인사를 노린 사이버 공격이 전방위로 진행되고 있어 주의가 필요하다”는 내용으로 수신자들을 속였다. 그러면서 “사이버 안전 조치 방안은 아래 첨부 드린 내용 확인을 부탁한다”며 ‘210811_업무연락(사이버안전).doc’라는 첨부파일을 내려받게 했다.

첨부파일 내부엔 악성 매크로 코드가 포함됐다. DOC 파일 내부의 ‘콘텐츠 사용’ 버튼을 누르면, 즉각적으로 사용자의 컴퓨터에서 악성코드가 작동된다. 해커들은 이를 위해 국내 특정 고시학원 사이트의 서버를 탈취, 명령 제어 서버(C2)도 마련한 것으로 알려졌다.

이스트시큐리티 시큐리티대응센터(ESRC)는 이번 공격의 배후로 북한 연계 해킹 조직 ‘탈륨’을 지목했다. 최근 국내 민관 사이버 위기 경보가 ‘관심’ 단계로 격상됨에 따라, 공직자와 대북 관계자들이 보안 관련 첨부파일을 열어볼 가능성이 커진 점을 노렸다는 설명이다. 탈륨은 최근 PDF와 DOC파일을 이용해 정부 고위 관계자들을 대상으로 해킹 시도를 지속하고 있다.

문종현 이스트시큐리티 ESRC센터장은 “대남 사이버 공작 활동이 외교·안보·국방·통일 및 대북 분야에서 활동하는 고위 유력인사를 집중 겨냥하고 있다”며 “이메일로 PDF, DOC 형식의 문서를 받으면 발신자에게 전화 등을 통해 실제 발송 여부를 확인하는 것이 중요하다”고 전했다.

이시은 기자 see@hankyung.com

![북한, 연락사무소·군 통신선 정기통화 이틀째 '묵묵부답' [종합]](https://img.hankyung.com/photo/202108/ZA.27190615.3.jpg)

![K팝 업계에도 '친환경' 바람…폐기물 되는 앨범은 '골칫거리' [연계소문]](https://img.hankyung.com/photo/202206/99.27464274.3.jpg)