"北해커, 국책연구기관 위장 웹메일 사이트로 개인정보 노려"

-

기사 스크랩

-

공유

-

댓글

-

클린뷰

-

프린트

안랩 "해당기관 조직장 아이디를 자동 입력해두는 치밀함"

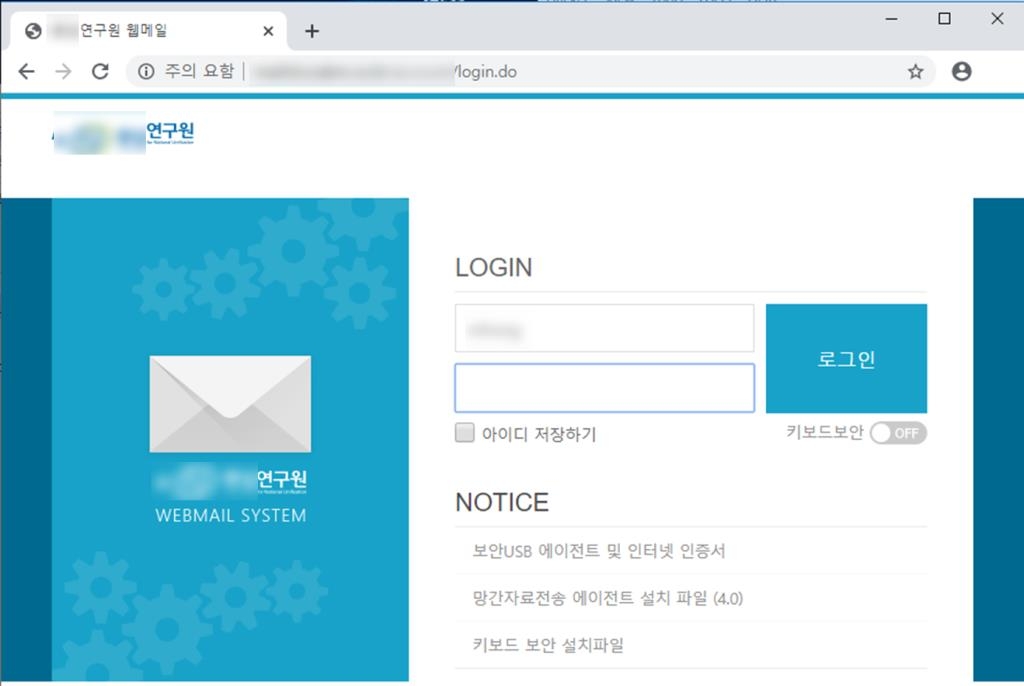

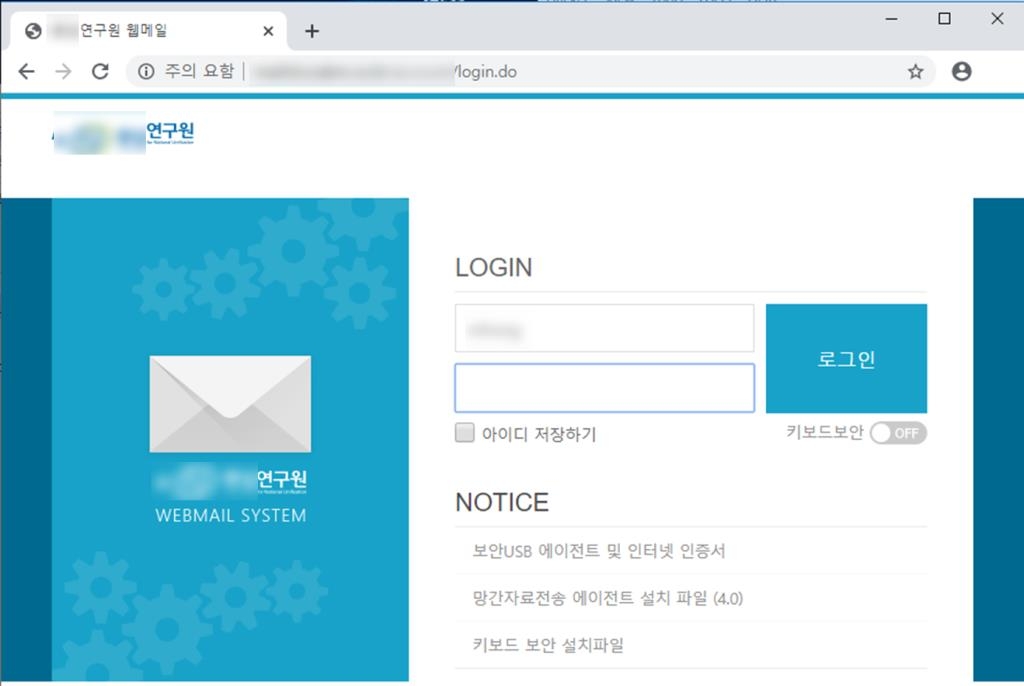

북한 해커 조직 '김수키'가 국내 국책 연구 기관의 웹메일로 위장한 사이트를 제작해 개인 정보를 노리는 정황이 확인됐다.

19일 안랩에 따르면 김수키는 특정 국책 연구 기관의 웹메일 사이트와 동일한 페이지를 제작했다.

만일 사용자가 위장된 웹메일 사이트에서 로그인 아이디와 비밀번호를 입력하면 계정 정보는 해커에게 전송된다.

특히 해커는 해당 기관 조직장의 아이디를 자동으로 입력해두는 치밀함을 보였다.

안랩은 현재까지 확보한 역방향 DNS 데이터, 관련 IP, 연관 파일 등으로 판단했을 때 해당 웹메일 사이트를 제작한 조직은 김수키로 추정된다고 밝혔다.

그러면서 이처럼 정상 사이트의 웹 소스를 그대로 사용해 피싱 공격에 활용하는 사례가 늘고 있으며, 다수의 조작된 도메인을 활용해 포털 사이트 및 기관의 웹메일 인프라를 사칭한 웹사이트가 지속해서 확인되고 있다고 전했다.

안랩은 "사용자는 웹메일 시스템을 비롯해 별도 로그인을 요구하는 웹페이지에서 로그인을 시도할 때는 접근 URL과 인증서 유효 여부, 진위를 다시 확인할 필요가 있다"며 "별도 외부 경로로 전달받은 불분명한 URL에 대해서는 접속을 자제해야 한다"고 강조했다.

/연합뉴스

19일 안랩에 따르면 김수키는 특정 국책 연구 기관의 웹메일 사이트와 동일한 페이지를 제작했다.

만일 사용자가 위장된 웹메일 사이트에서 로그인 아이디와 비밀번호를 입력하면 계정 정보는 해커에게 전송된다.

특히 해커는 해당 기관 조직장의 아이디를 자동으로 입력해두는 치밀함을 보였다.

안랩은 현재까지 확보한 역방향 DNS 데이터, 관련 IP, 연관 파일 등으로 판단했을 때 해당 웹메일 사이트를 제작한 조직은 김수키로 추정된다고 밝혔다.

그러면서 이처럼 정상 사이트의 웹 소스를 그대로 사용해 피싱 공격에 활용하는 사례가 늘고 있으며, 다수의 조작된 도메인을 활용해 포털 사이트 및 기관의 웹메일 인프라를 사칭한 웹사이트가 지속해서 확인되고 있다고 전했다.

안랩은 "사용자는 웹메일 시스템을 비롯해 별도 로그인을 요구하는 웹페이지에서 로그인을 시도할 때는 접근 URL과 인증서 유효 여부, 진위를 다시 확인할 필요가 있다"며 "별도 외부 경로로 전달받은 불분명한 URL에 대해서는 접속을 자제해야 한다"고 강조했다.

/연합뉴스

!["피가 거꾸로 솟을 판"…'165만' 유튜버 분노한 '영상' 정체 [김소연의 엔터비즈]](https://img.hankyung.com/photo/202411/99.21102540.3.jpg)