"이런 파일 열지 마세요"…北 해커 김수키, 위장 악성코드 유포

-

기사 스크랩

-

공유

-

댓글

-

클린뷰

-

프린트

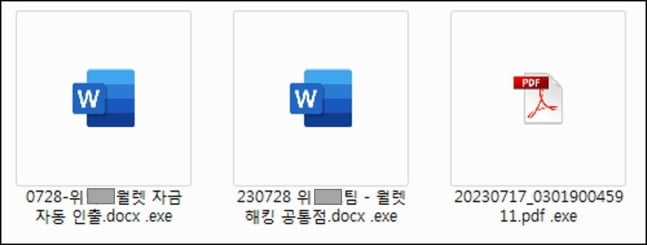

20일 안랩에 따르면 코인 관련 내용으로 위장한 악성 코드가 실행 파일·워드 문서 형식으로 유포되고 있다.

유포된 파일명은 '위**월렛 자금 자동 인출.docx' '위**팀-월렛해킹 공통점.docx' '20230717_030190045911.pdf' 등이다.

이들 문서는 아이콘이 워드나 PDF 파일 형태를 띠고 있다는 게 특징이다. 파일을 열어 보면 코인 거래소를 사칭하거나 자산 보고서인 척하지만, 실제로는 악성 인터넷주소(URL)에 존재하는 스크립트 코드가 실행되도록 하고 있어 사용자의 개인 정보가 유출될 위험이 있다.

안랩은 이 악성 코드가 사용자 에이전트로 크롬(Chrome)이 아닌 크놈(Chnome)을 사용하고 있어 북한의 김수키 그룹이 제작한 것으로 추정했다.

안랩은 "사용자 정보 유출 및 추가 악성 코드 다운로드 등 다양한 악성 행위가 수행될 수 있어 사용자의 각별한 주의가 필요하다"고 강조했다.

신현아 한경닷컴 기자 sha0119@hankyung.com