"北 '귀신'이 보낸 그림 클릭 금지"…한국 '속수무책' 당했다

-

기사 스크랩

-

공유

-

댓글

-

클린뷰

-

프린트

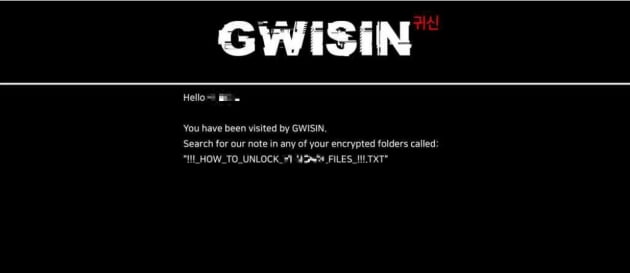

북한에서 간첩들에게 사용했던 ‘스테가노그래피’가 신종 해킹 수법으로 진화했다. 한국 기업만을 노리는 해커조직 귀신은 데이터를 암호화해 인질로 잡고 협상금을 요구한다. 전문가들은 어떤 사용자의 접속도 신뢰할 수 없다고 가정한 보안체계와 신속한 복구체계를 구축하라고 조언한다.

랜섬웨어는 몸값을 뜻하는 랜섬과 악성 코드를 뜻하는 맬웨어의 합성어이다. 사용자 동의 없이 시스템에 설치돼 파일을 모두 암호화해 인질로 잡고 돈을 요구하는 악성 프로그램이다. 심재홍 KISC 단장은 “암호화폐 보급과 함께 랜섬웨어 공격으로 돈을 벌 수 있다는 인식이 해커조직 사이에서 퍼지면서 피해가 급증했다”고 말했다.

랜섬웨어를 심는 수법은 다양하다. 최근에는 스테가노그래피 기법이 활용된다. 스테가노그래피는 영상이나 사진에 메시지를 숨기는 것을 의미한다. 과거 북한에서 간첩들에게 지령을 숨겨 보낼 때 사용했던 방법이다.

예를 들어 회사 로고(CI)로 보이는 그림 파일 안에서 색을 구성하는 코드 뒤에 숫자 ‘1’ 또는 ‘0’을 추가해 별도의 명령어를 만든다. 사용자가 그림 파일을 열면 전체 명령어가 실행된다. 대부분의 보안 프로그램이 속도 저하를 이유로 사진이나 영상을 꼼꼼하게 검색하지 않는다는 약점을 파고 든다.

귀신은 북한의 지원을 받는 해커조직으로 추정된다. 귀신 랜섬웨어가 △한글 키보드 사용 △한국 기업 특성 맞춤형 제작 △한국 공휴일 새벽시간 공격 등의 특징을 갖기 때문이다. 귀신의 공격은 국내 기업들을 떨게 하고 있다. 국내 대형 제약사, IT(정보기술)기업, 금융사들이 잇따라 공격을 당한 것으로 알려졌다.

사회적 이슈를 이용해 랜섬웨어를 심는 수법도 급증했다. 이태원 참사가 대표적이다. 정부 공식 보고서로 위장한 마이크로소프트(MS) 워드 문서 형식 악성 코드 “★서울 용산 이태원사고 대처상황(06시).docx”는 작년 10월말 빠르게 유포됐다. 문서 파일 자체는 보안 프로그램의 감시망을 피했다. 파일이 실행되고 나서야 MS 공식 홈페이지 주소로 위장한 외부 인터넷 망에 연결돼 추가 악성 코드를 가져오기 때문이다.

사용자의 시스템에 심어진 악성 코드는 키로깅(키보드로 PC에 입력하는 내용을 가로채는 행위), 시스템 정보수집, 정보 유출 등의 임무를 수행했다. 이밖에도 카카오 서비스 장애가 발생하자 카카오톡 설치파일로 위장한 악성 코드도 유포됐다. 코로나바이러스 대응 보고서로 위장하거나 20대 대통령 선거 관련 보도자료로 위장한 악성 코드도 있었다. 악성 코드를 불러오는 인터넷 주소 등을 분석했을 때 북한 해커조직이 주로 사용하는 수법이다. 북한 공식 담화문 등에서 주로 쓰는 단어인 ‘불비’ 등이 보고서 내부에 포함 돼 있기도 했다.

전문가들은 신원을 알 수 없는 발신자의 메일 첨부파일은 절대로 열지 말고 보안체계는 더욱 강화하라고 조언했다. 특히 미국 바이든 행정부가 국가 사이버보안을 위해 도입한 ‘제로트러스트’가 대표적이다. 곽경주 S2W랩 위협분석센터장은 “모든 로그인 시도와 소프트웨어 공급 단계는 믿을 수 없다고 가정한 보안체계가 필요하다”고 했다. 또 해킹 방어에 실패하더라도 피해를 최소화 할 수 있도록 2·3중 백업 체계를 마련하고, 신속한 복구 프로세스를 훈련하는 ‘사이버 레질리언스’ 대응체계도 도입해야 한다고도 했다.

김진원 기자

![혼자 있는데 갑자기 움직인 의자…CCTV에 포착된 모습 [영상]](https://img.hankyung.com/photo/202109/01.27534516.3.jpg)

![K팝 업계에도 '친환경' 바람…폐기물 되는 앨범은 '골칫거리' [연계소문]](https://img.hankyung.com/photo/202206/99.27464274.3.jpg)