"안보전략 워크숍 참석하세요" 이메일, 알고 보니 北 해킹

입력

수정

첨부파일 받으면 악성코드 감염

북한 정찰총국 연계 조직 공격

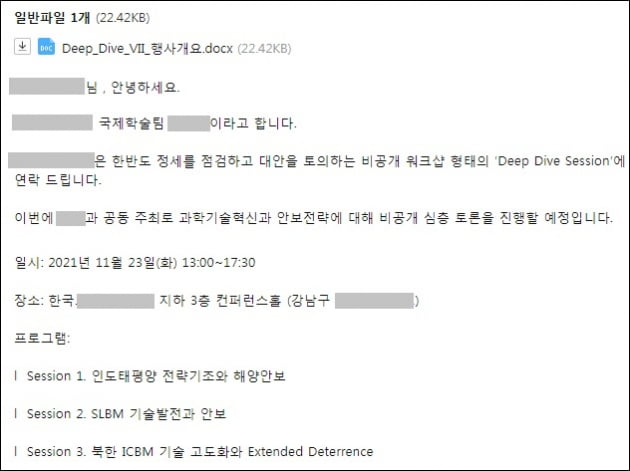

보안기업 이스트시큐리티는 지난주 유포된 ‘Deep Dive Session’ 관련 행사 이메일에 해킹 코드가 발견됐다고 9일 밝혔다. 해커는 실존하는 특정 학술원의 안보전략 토론회를 가장했다. “과학기술 혁신과 안보전략에 대해 비공개 심층 토론을 진행할 예정이다”는 내용이 포함된 이메일엔 일시와 장소, 프로그램 구성 등이 세밀하게 담겼다. 공격 방식은 첨부파일을 활용했다. 행사 개요를 위장한 워드 문서(DOCX)를 내려받는 순간, 악성 파일이 시스템에 은밀히 설치되는 구조다. 대상에는 국내 국방·안보 전문가들이 올랐다. 특정 개인이나 집단을 노린 전형적 ‘스피어피싱’ 공격 기법이 나타났다는 설명이다. 이스트시큐리티 시큐리티대응센터(ESRC)는 “싱크탱크를 사칭해 전문가들을 겨냥한 ‘페이크 스트라이커 APT 캠페인’의 연장선”이라고 전했다.

공격은 현재까지 북한 정찰총국 연계 조직 ‘탈륨’의 소행으로 추정되고 있다. ESRC가 위협 벡터와 공격 툴 등을 종합적으로 분석한 결과다. 특히 악성 파일에 포함된 취약점(CVE-2021-40444)은 최신 기법으로 분류되는데, 북한 해커 조직이 활용한 것은 이번이 처음이다. 공격이 발빠르게 진화하고 있는 셈이다.

ESRC 관계자는 “정권 차원에서 조직적으로 활동하는 사이버 조직들이 다양한 보안 취약점을 실전 공격에 적극 도입하는 등 갈수록 공세가 거세지고 있다”며 “특히 외교·안보·국방 분야 전문가들은 일상적으로 공격자들 표적이 되고 있어 보안 주의에 만전을 기해야 한다”고 밝혔다.

이시은 기자